Правильная настройка сети — это основа безопасности, доступности и производительности любой IT-инфраструктуры. Независимо от того, управляете ли вы сервером для малого бизнеса или разворачиваете сложную систему для крупной компании, грамотно спланированная и защищенная сеть минимизирует риски, повышает отказоустойчивость и обеспечивает стабильную работу. В этой статье мы рассмотрим пошаговый процесс создания такой сети: от планирования инфраструктуры до настройки брандмауэра. Она ориентирована на системных администраторов, DevOps-инженеров и владельцев малого и среднего бизнеса с техническими навыками. Однако для продакшн-среды настоятельно рекомендуется привлекать квалифицированных специалистов.

Примеры реальных сценариев:

- Малый бизнес:

- Интернет-магазин, обрабатывающий онлайн-платежи, требует защиты данных клиентов (соответствие PCI DSS) и бесперебойной работы даже при сбоях оборудования.

- Крупная компания:

- Распределенная сеть офисов с филиалами в разных городах нуждается в отказоустойчивости (резервные каналы связи) и защите от DDoS-атак.

- DevOps-команда:

- Развертывание микросервисной архитектуры в облаке требует гибкости сети для поддержки контейнеров (Kubernetes) и масштабирования.

Планирование и предварительные требования

Определение инфраструктуры

Первый шаг — выбор типа сервера, который будет основой вашей сети:

- Виртуальная машина (VM):

- Подходит для локальных сред или тестирования

- Популярные гипервизоры:

- VMware ESXi: Высокая производительность, enterprise-функции

- Microsoft Hyper-V: Интеграция с Windows-экосистемой

- KVM: Бесплатный, с открытым исходным кодом

- Облако (VPS/VDS):

- Оптимально для масштабируемости и удаленного доступа

Оценка ожидаемой нагрузки:

- Трафик:

- Веб-сайт: запросы в секунду (RPS), размер передаваемых данных

- Стриминг: битрейт видео (5 Мбит/с на пользователя)

- Пиковые нагрузки:

- Интернет-магазин во время распродаж: 1000+ одновременных пользователей

- Корпоративная сеть: 50+ сотрудников с VPN

Аппаратные требования

CPU:

- Минимум: 2 ядра (Intel Core i3, AMD Ryzen 3)

- Рекомендуется: 4+ ядра (Intel Xeon E5 v4+, AMD EPYC Milan)

RAM:

- Минимум: 4 ГБ

- Рекомендуется: 8+ ГБ (16+ ГБ для БД)

Дисковое пространство:

- Минимум: SSD 50 ГБ

- Рекомендуется: NVMe 100+ ГБ с RAID 1

Сетевые карты:

- Минимум: 1 Гбит/с

- Рекомендуется: 2+ карты с LACP

Дополнительно: Аппаратные маршрутизаторы (MikroTik, Cisco) или брандмауэры (Fortinet, pfSense)

Выбор операционной системы

Linux:

- Ubuntu Server 22.04 LTS: Простота установки

- Debian: Стабильность

- CentOS Stream/Rocky Linux: Корпоративная среда

Windows Server 2022:

- Для Active Directory, MS SQL

- Требует лицензирования

Рекомендация: Linux (Ubuntu/Debian) для безопасности и эффективности

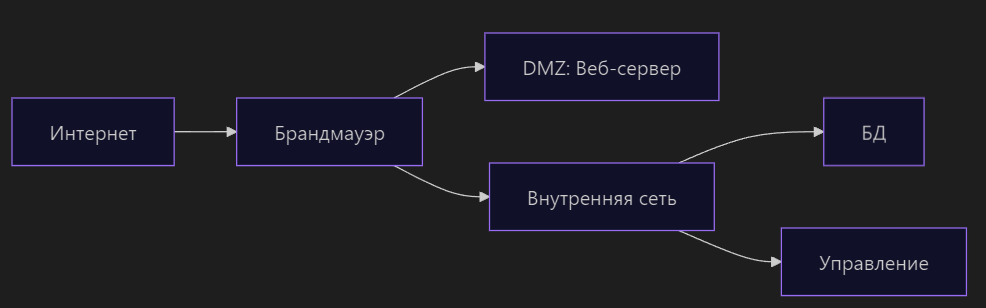

Сетевая схема

DMZ: Изоляция публичных сервисов

VLAN:

- VLAN 10: Управление

- VLAN 20: Данные

- VLAN 30: Гостевой доступ

Пример pfSense:

WAN (DHCP/Static) → LAN (192.168.1.0/24) → DMZ (192.168.2.0/24)

Правила: Разрешить HTTP/HTTPS только из WAN в DMZ

IP-адресация

- Публичные IP: Для внешнего доступа

- Приватные IP (RFC 1918):

- 192.168.0.0/24

- 10.0.0.0/8

- NAT:

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEУстановка и базовая настройка ОС

Общие шаги:

- Скачать ISO-образ

- Создать загрузочный USB (Rufus или `dd`)

- Минимальная установка (без GUI)

- Настройка языка, часового пояса, пользователя

🔒 Безопасность SSH:

sudo sed -i 's/#PermitRootLogin yes/PermitRootLogin no/' /etc/ssh/sshd_config

sudo systemctl restart sshd

Чеклист:

- Обновление системы (`apt update && apt upgrade`)

- Настройка NTP-синхронизации

- Отключение неиспользуемых сервисов

Базовая сетевая настройка

Назначение статического IP

Ubuntu (/etc/netplan/01-netcfg.yaml):

network:

ethernets:

enp0s3:

addresses: [192.168.1.10/24]

gateway4: 192.168.1.1

nameservers:

addresses: [1.1.1.1, 1.0.0.1]

version: 2

Применить: sudo netplan apply

CentOS/Rocky (/etc/sysconfig/network-scripts/ifcfg-enp0s3):

DEVICE=enp0s3

BOOTPROTO=none

ONBOOT=yes

IPADDR=192.168.1.10

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

DNS1=1.1.1.1

DNS2=1.0.0.1

VLAN тегирование

vlans:

vlan20:

id: 20

link: enp0s3

addresses: [192.168.20.2/24]

LACP агрегация

bonds:

bond0:

interfaces: [enp0s3, enp0s4]

parameters:

mode: 802.3ad

Настройка DNS

/etc/resolv.conf:

nameserver 1.1.1.1

nameserver 1.0.0.1

Тестирование сети

ping 8.8.8.8 # Доступ в интернет

nslookup google.com # Работа DNS

iperf3 -c server_ip # Пропускная способность

traceroute 8.8.8.8 # Маршрутизация

Настройка брандмауэра (Firewall)

Выбор инструмента

iptables: Мощный, сложный

ufw: Простой (Ubuntu)

firewalld: Гибкий (CentOS/Rocky)

🔒 Базовые правила

ufw (Ubuntu):

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw allow from 192.168.1.0/24 to any port 22

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

sudo ufw enable

firewalld (CentOS/Rocky):

sudo firewall-cmd --set-default-zone=drop

sudo firewall-cmd --permanent --zone=trusted --add-source=192.168.1.0/24

sudo firewall-cmd --permanent --zone=trusted --add-service=ssh

sudo firewall-cmd --permanent --zone=public --add-service=http

sudo firewall-cmd --permanent --zone=public --add-service=https

sudo firewall-cmd --reload

Проверка

sudo ufw status verbose # Для ufw

sudo firewall-cmd --list-all # Для firewalld

sudo tcpdump -i eth0 port 80 -vv # Мониторинг трафика

Чеклист безопасности:

- Открыты только необходимые порты (22, 80, 443)

- SSH доступ ограничен доверенными IP

- Входящие соединения по умолчанию запрещены

- Выполнено тестирование правил

Ключевые элементы защищенной сети:

- 🔒 Безопасность: Запрет неиспользуемых портов, ограничение доступа SSH

- ⚙️ Отказоустойчивость: RAID-массивы, LACP, резервные каналы

- 📊 Мониторинг: Регулярная проверка логов и производительности

- 💾 Резервное копирование: Автоматизированные бэкапы критичных данных

Рекомендации:

- Используйте централизованные системы мониторинга (Zabbix, Prometheus)

- Регулярно обновляйте ПО и проверяйте безопасность

- Для сложных инфраструктур привлекайте сетевых инженеров

⚠️ Важно! После настройки firewall проверьте доступность сервисов!