В крупных организациях существует несколько команд ИТ-администраторов и специалистов службы поддержки и в этом случае необходимо делегирование полномочий. Например, специалисты службы поддержки или руководители групп могут сбрасывать пароли, системные администраторы могут изменять членство в группах, а управлять OU могут только ИТ-архитекторы.

Такое разделение обязанностей действительно полезно для оптимизации операций и безопасности.

Чтобы выполнить делегирование управления, администраторы домена должны иметь разрешения или полные привилегии управления над OU. Это можно сделать несколькими способами: через Active Directory Users and Computers, командную строку, группы и пр.

Делегирование через Active Directory Users and Computers

Для того чтобы делегировать управление через Active Directory Users and Computers (dsa.msc). Выполните следующие действия:

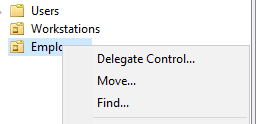

Запустите Active Directory Users and Computers. Щелкните правой кнопкой мыши на OU, которому вы хотите делегировать управление, и выберите Delegate Control...

Появится мастер делегирования контроля, где вам нужно нажать "Next".

В появившемся окне нужно нажать "Add..." и выбрать пользователей или группы, которым вы хотите делегировать управление, и нажать "Next".

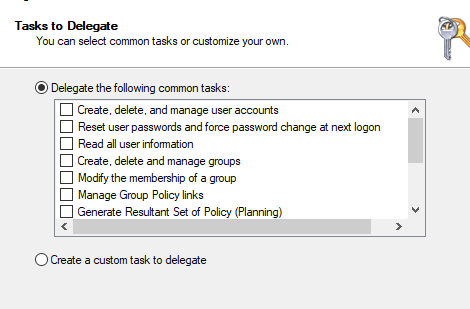

В окне "Tasks to Delegate" выберите задачи, которые вы хотите делегировать, вы также можете создать пользовательскую задачу с нуля.

Нажмите Next и Finish

Разрешения на делегирование можно просмотреть в свойствах OU на вкладке Security.

Делегирование через командную строку

Для делегирования прав доступа компания Microsoft разработала сервис dsacls.exe. Он хорошо подходит для назначения делегирования посредством скриптов. Он также хорошо подходит для отображения текущих прав доступа. Вы можете использовать параметр /a для отображения всех прав доступа у OU, например:

dsacls.exe "OU=Employees,DC=office,dc=local" /a

Здесь мы видим права доступа KJenkins, которые мы делегировали в нашем предыдущем примере.

Чтобы добавить новые делегированные привилегии для учетной записи, нам нужно назначить ей разрешения в соответствии с определенным синтаксисом. Синтаксис состоит из основных и дополнительных прав доступа, вот список основных:

- - GR - чтение

- - GE - исполнение

- - GW - запись

- - GA – полный доступ

Наиболее популярные расширенные права:

- - SD - Удаление

- - DT - Удаление объекта и всех дочерних объектов

- - RC - Чтение информации о безопасности

- - WD - Изменение доступа

- - WO – Изменение владельца

- - CC - Создание дочерних объектов

- - DC - Удаление дочерних объектов

- - RP - Чтение свойств

- - WP - Запись свойств

Давайте делегируем нашему пользователю KJenkins права на удаление OU Employees:

dsacls.exe "OU=Employees,DC=office,DC=local" /G OFFICE\KJenkins:SD;

Делегирование через встроенные группы

По умолчанию существуют встроенные группы, такие как Account Operators и Server Operators, которые выполняют административные задачи в Active Directory.

Вы можете включить любого пользователя в эти группы и получить дополнительные полномочия в домене без необходимости предоставления полного доступа к управлению. Но имейте в виду, что встроенная группа Account Operators предоставляет больше разрешений, чем требуется на самом деле. Они могут создавать, изменять и удалять все объекты, кроме членов группы Domain Admins, во всех OU, кроме OU Domain Controllers.

Лучшие практики по делегированию прав в OU

- Постройте матрицу управления делегированием, чтобы документировать все права доступа к AD

- Всегда используйте группы при делегировании прав, не используйте отдельные учетные записи пользователей. Так вам будет проще и безопаснее предоставлять делегированный доступ

- Избегайте запрещающих разрешений, поскольку они имеют приоритет над разрешенными, и это может сделать ваши списки доступа слишком сложными для управления.

- Попробуйте протестировать настройки делегирования на предмет нежелательных эффектов.