Описание

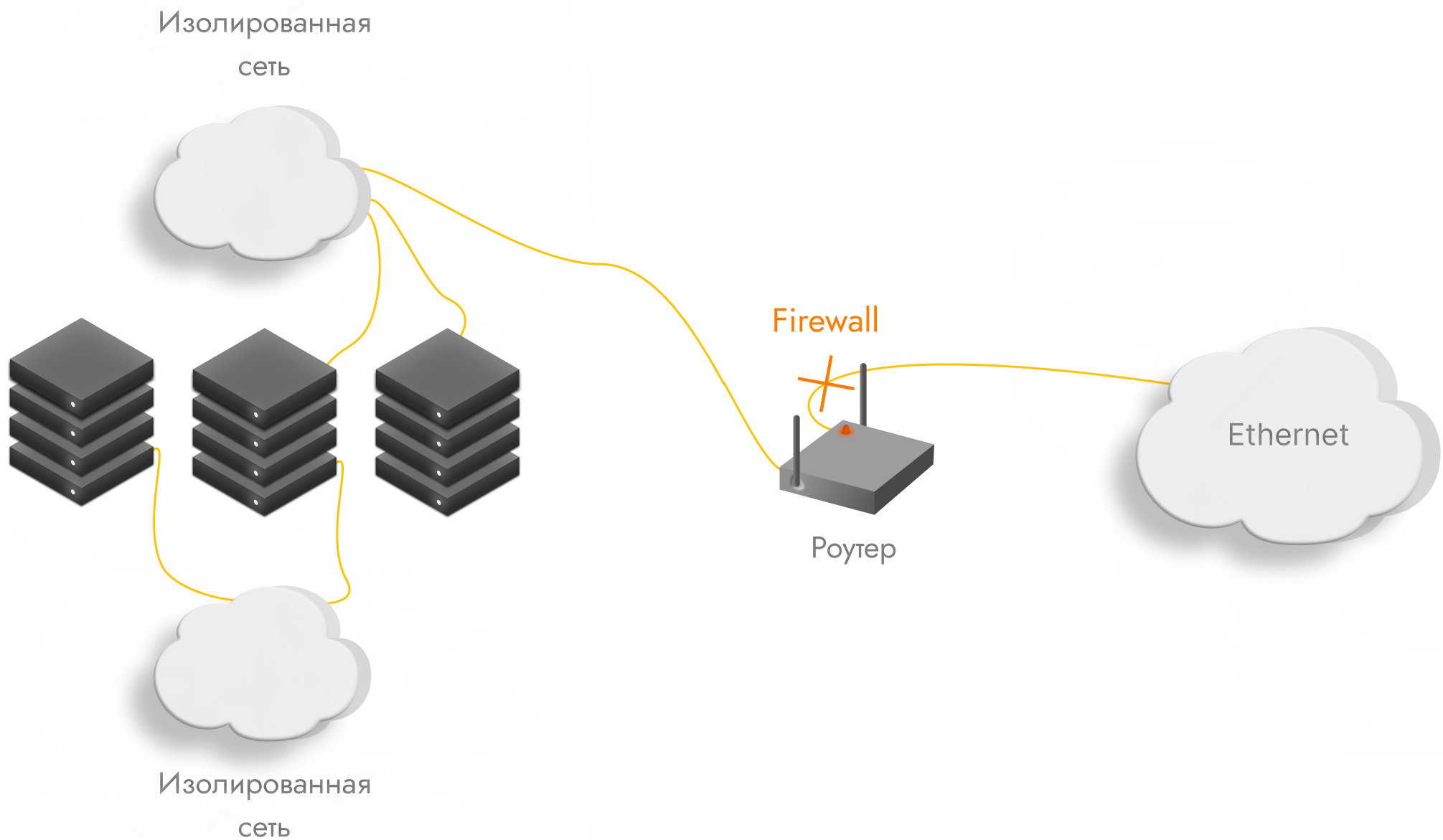

Эта инструкция описывает процедуру настройки межсетевого экрана для пограничного шлюза в панели управления. Пограничный шлюз — это сетевое устройство, расположенное на границе изолированной сети и глобальной сети Интернет, которое обеспечивает безопасность компьютерной сети, контролируя сетевой трафик при помощи межсетевого экрана.

С помощью данной инструкции можно управлять доступом к серверам и изолированным сетям, а также фильтровать входящие и исходящие данные. Важно отметить, что эта опция не является отдельно тарифицируемой и входит в стоимость пограничного шлюза.

Сетевая архитектура

Чтобы правила не попадали в коллизию и не конфликтовали необходимо обеспечить корректную настройку параметров, крайне важно понимать порядок действий при работе с брандмауэрами. Это особенно актуально при использовании нескольких брандмауэров одновременно. В первую очередь, рекомендуется настроить для локальной сети. Затем можно перейти к настройке внутреннего брандмауэра, такого как iptables для Linux или встроенного брандмауэра для Windows.

Последовательность, при комплексном использовании файерволов следующая:

- Входящий пакет обрабатывается программным файерволом внутри маршрутизатора на внешнем интерфейсе;

- Попадает на файервол машины и обрабатывается в соответствии с установленными правилами;

Для обработки исходящих данных пакет пройдет обратный путь, начиная от внутреннего программного файервола брандмауэра, затем файервола на уровне сети, ниже представленная сетевая архитектура данного решения:

Создание правила VMware

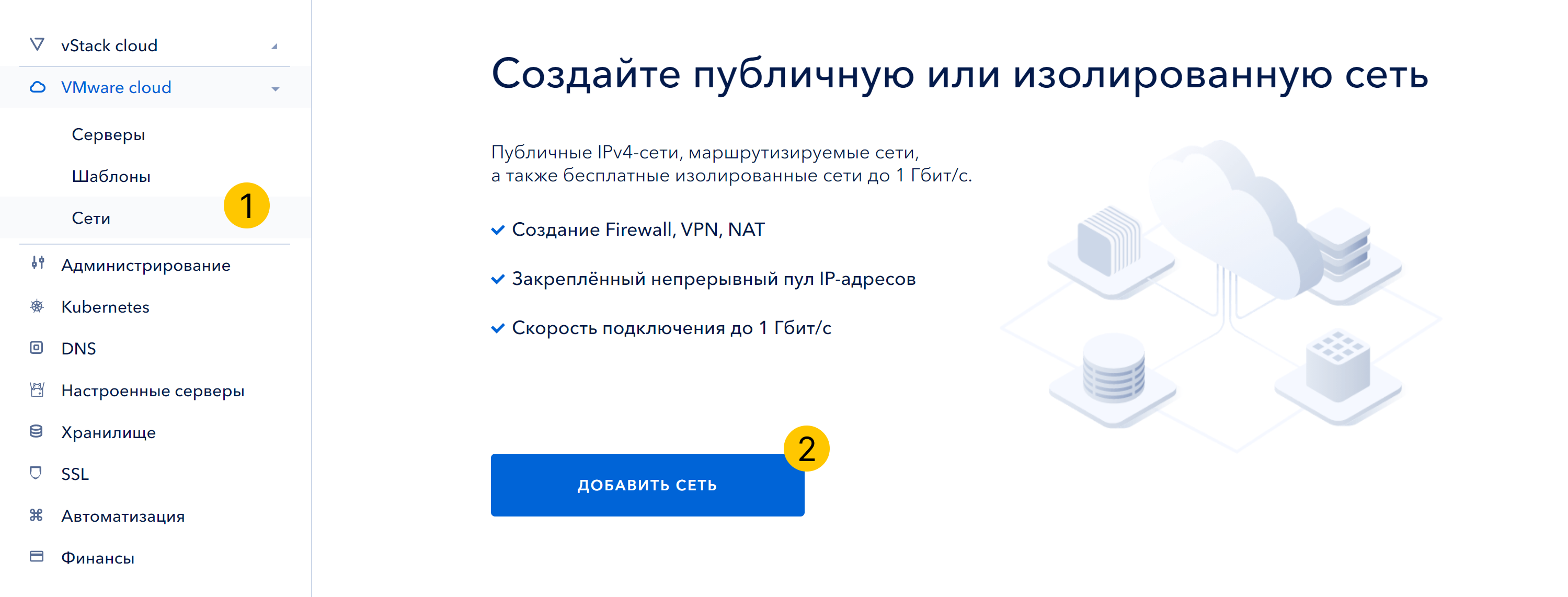

На главной странице Serverspace перейдите в левое меню и выберите вкладку Сети, если у вас уже есть созданная маршрутизируемая сеть, то просто перейдите в ее настройки, однако, если нет, то создайте нажатием следующей последовательности:

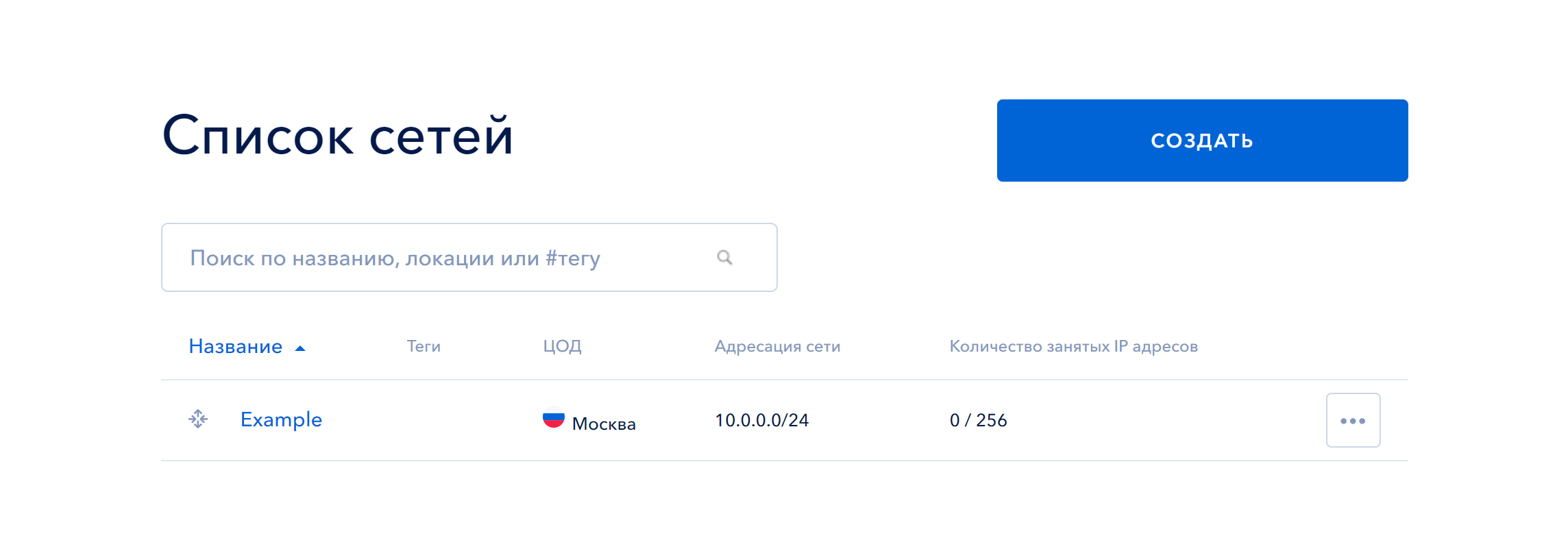

После того, как вы создали маршрутизируемую сеть необходимо выбрать ее в списке:

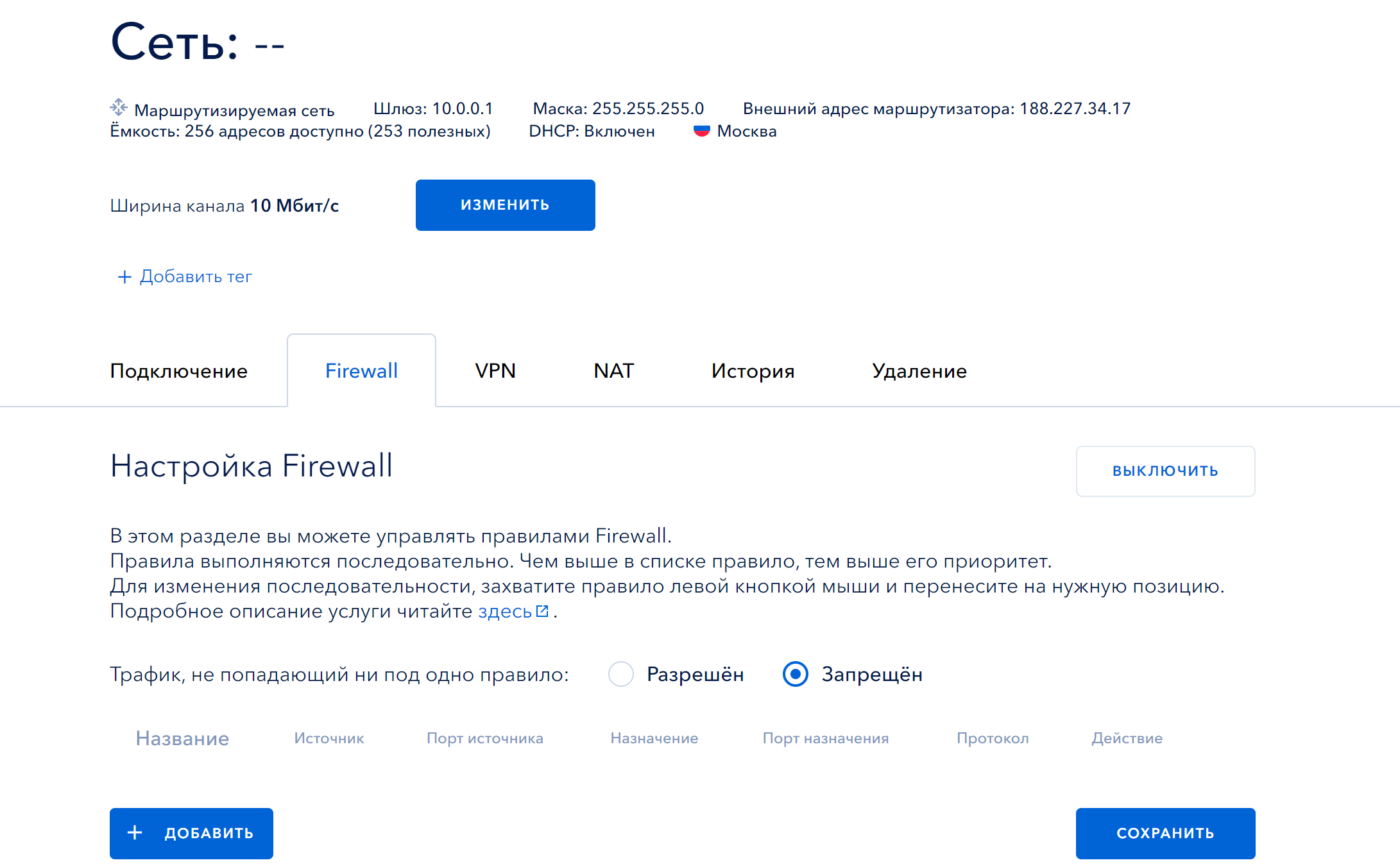

Конфигурация файервола находится во вкладке Firewall и представляет из себя таблицу правил, которые можно прописать путем нажатия кнопки Добавить:

В настройке файервола через технологии виртуализации VMware есть одно главное отличие: присутствует функция запрета/разрешения траффика по умолчанию, для тех пакетов, которые не подходят ни для одного из правил:

Менять параметры можно нажатием на соответствующие кнопки около Разрешен и Запрещен.

Создание правила vStack

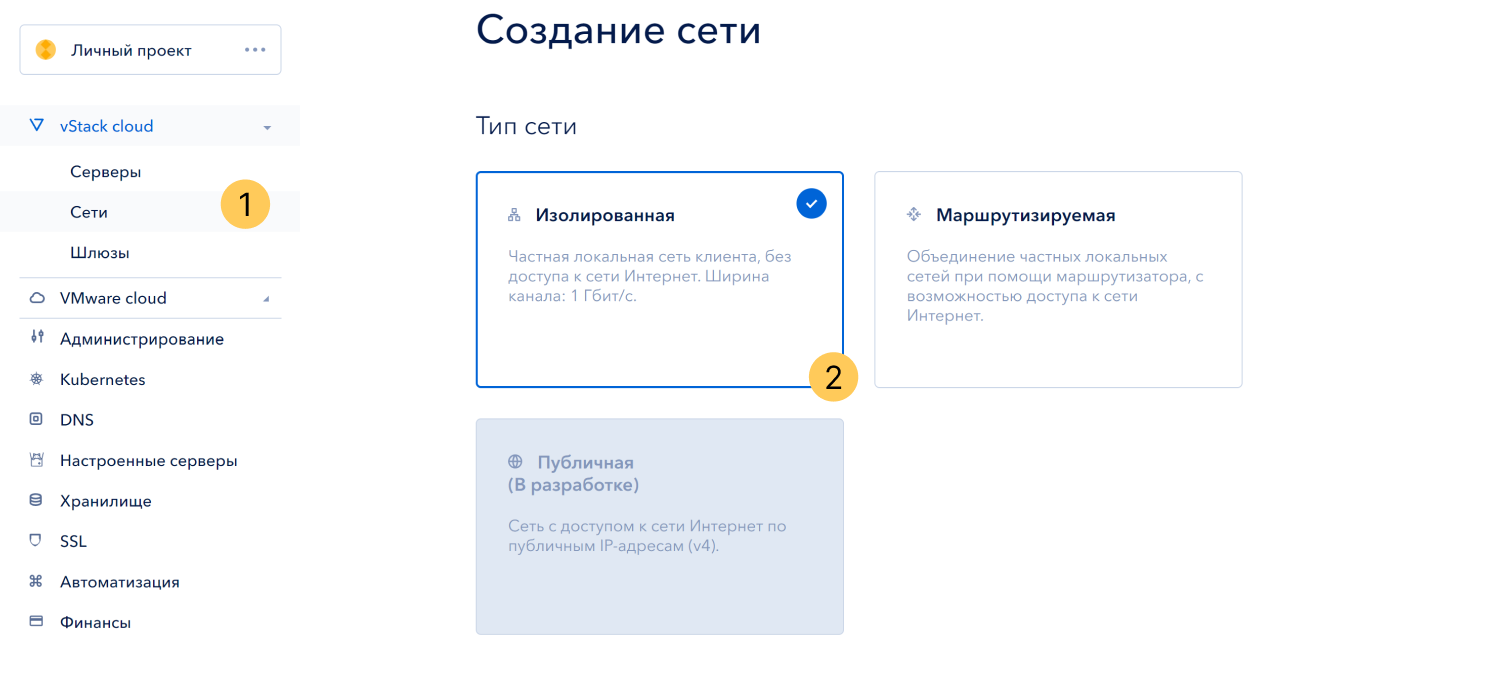

Для создания сети в вертикальном меню слева выберете раздел Сети и нажмите кнопку Добавить сеть. После этого появится панель конфигурации справа, которая разделена на основные этапы настройки:

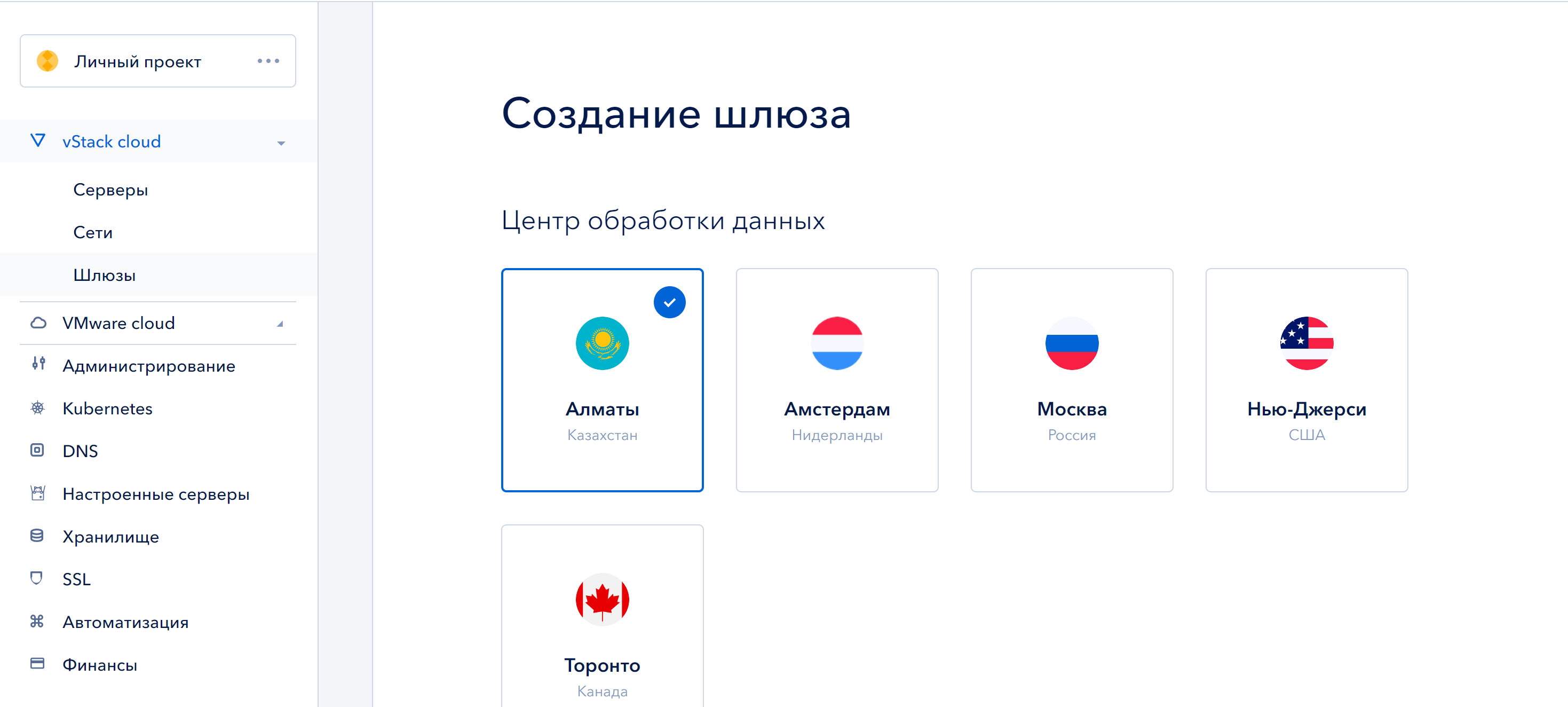

Создание начинается с выбора Изолированной сети. Затем необходимо подобрать оптимальное местоположение ЦОДа, в котором будет создана сеть. Для того чтобы из изолированной сети перейти к маршрутизируемой, необходимо настроить роутер с публичным интерфейсом. Для этого перейдем во вкладку Шлюзы и выберем нужный ЦОД:

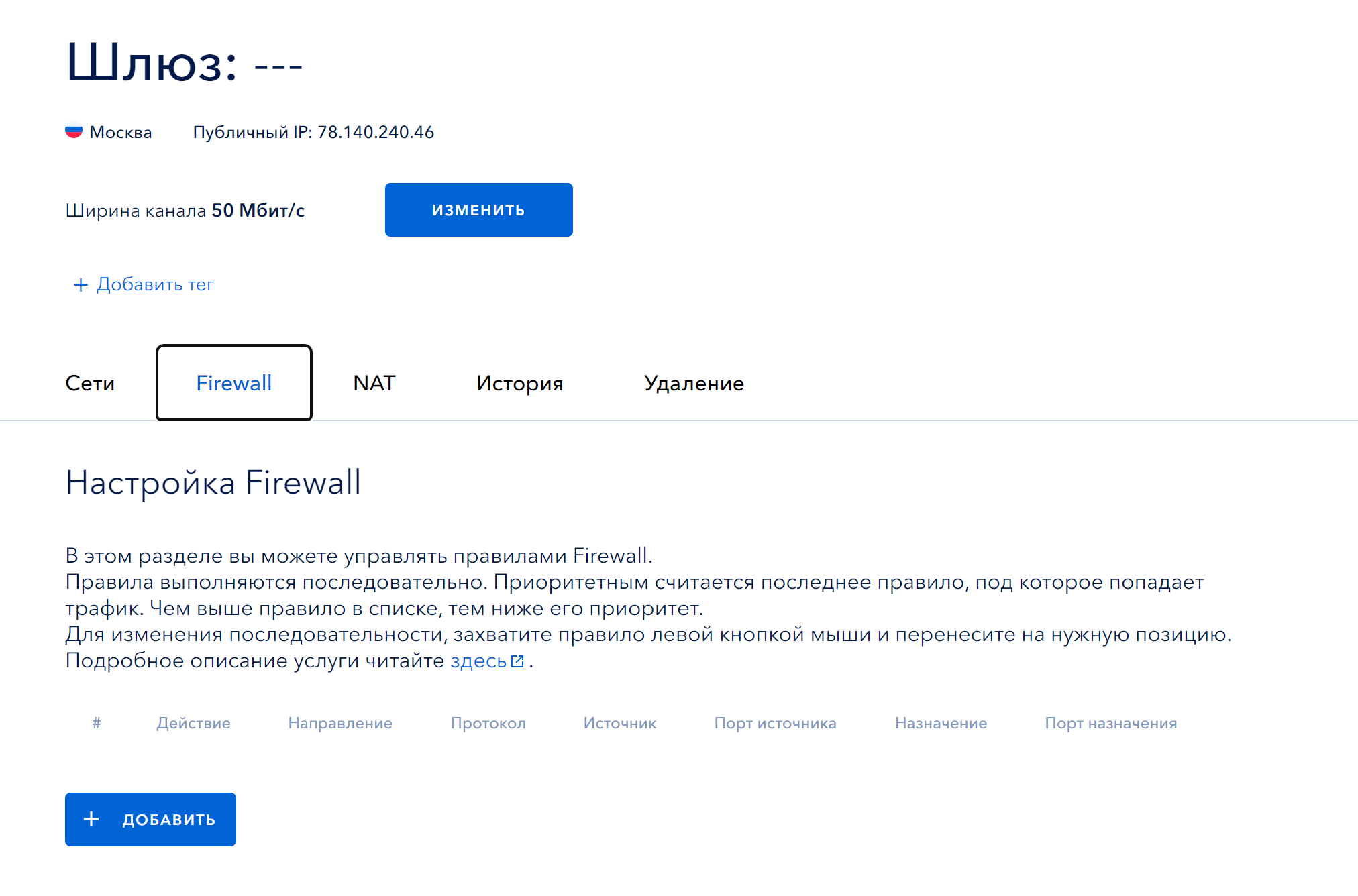

После создания мрашрутизатора выберем нужный шюз и произведем его настройку, нажав вкладку Firewall:

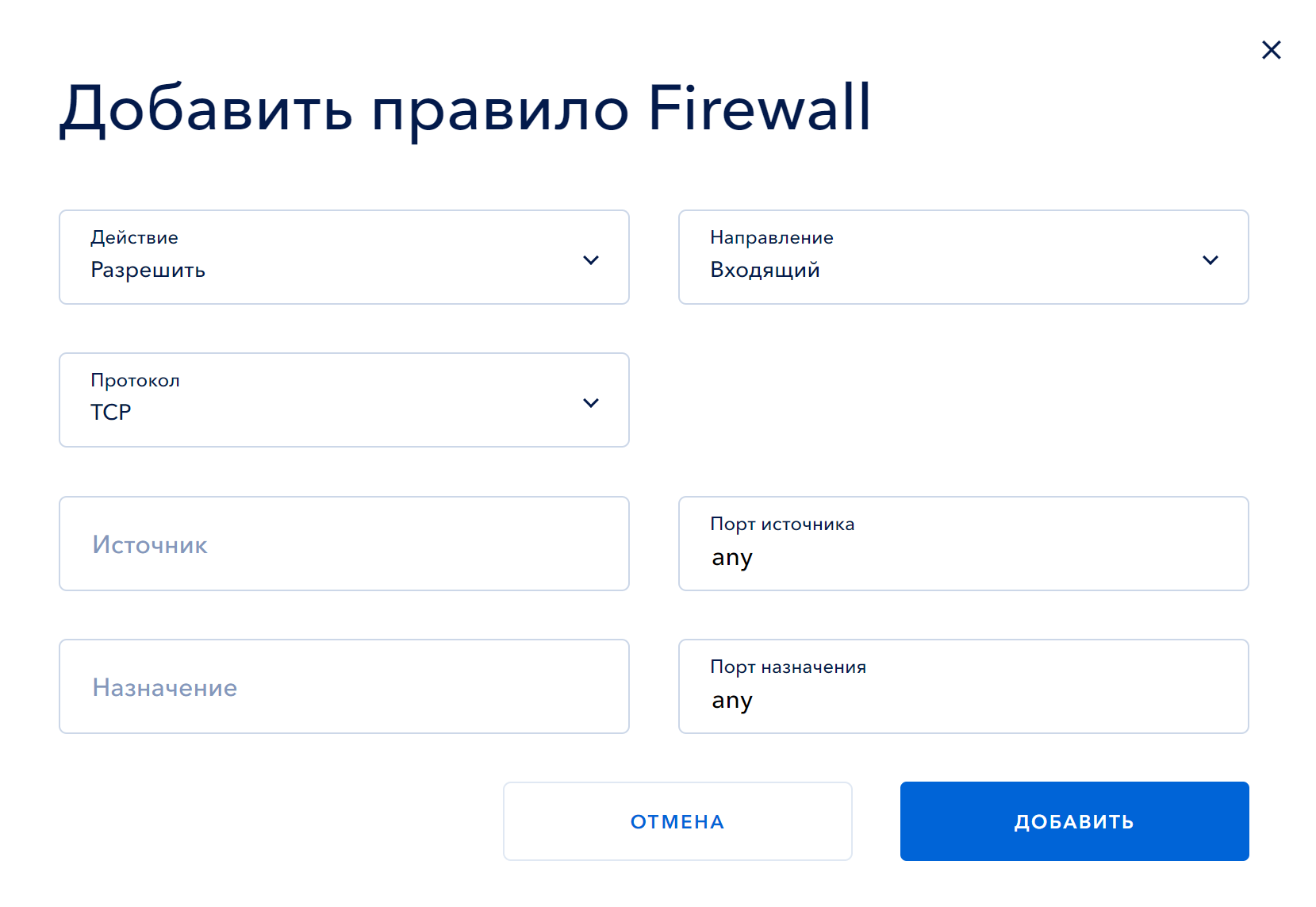

Откроется окно создания правила. Заполните представленные поля:

- Name — краткое название, которое точно опишет назначение правила;

- Action — принимаемое решение для пакетов, которое существует в двух видах Allow и Deny, соответственно разрешить или запретить;

- Source/Destination — необходимо указать: IP—адрес, any, internal и external, CIDR и диапазон IP—адресов;

- SourcePort/DestinationPort — так же для фильтрации доступны порты TCP, UDP, так же присутствует возможность указать диапазон портов, либо выбрать параметр any;

- Protocol — параметр можно выбрать из следующего списка протоколов канального и сетевого уровня: TCP, UDP, TCP и UDP вместе, ICMP, а так же уже знакомы параметр any.

Необходимо учесть, что последовательность правил играет немалую роль: чем больше номер, тем выше его приоритет. Если требуется изменить порядок следования, можно воспользоваться функцией перемещения строк в таблице, необходимо зажать правило левой кнопкой мыши и перетащить на нужную позицию.

Настройка правила

После нажатия кнопки Добавить появиться табло с параметрами, где можно задать правила:

Для создания правила нажмите Сохранить.

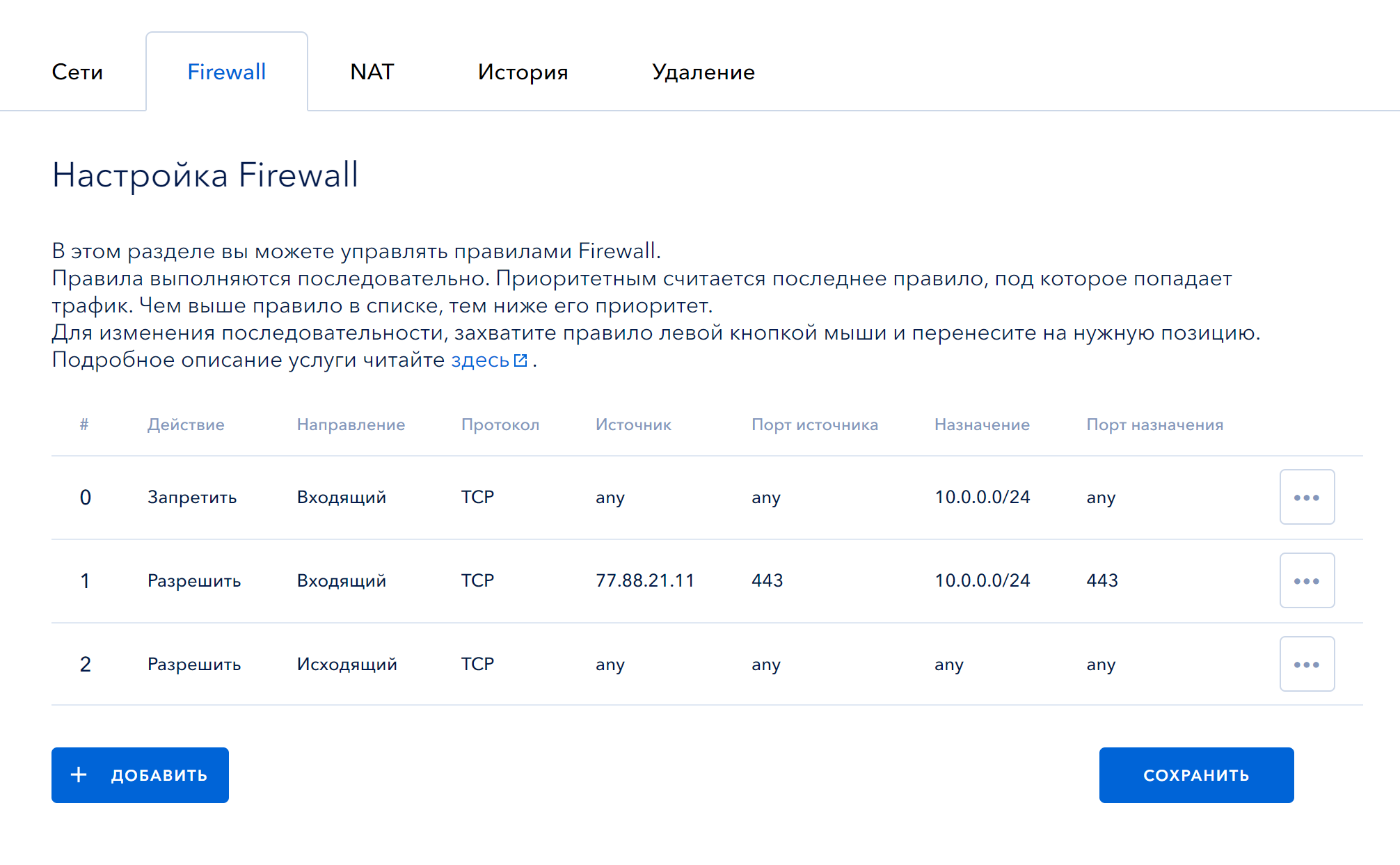

Рассмотрим пример ниже, представлено 3 правила расположенных в разном приоритете и с разными параметрами:

Повторим, что слева цифры указывают приоритет выполнения правила, чем число больше, тем выше его приоритет. Заметьте, что правила в данном случае накладываются друг на друга: номера 0 и 1, как бы прописав фундаментальное правило, входящий траффик «Deny» мы регулируем его исключениями от определенного IP адреса, внося правки и коррективы, что очень удобно.

Для сохранения созданного списка правил, необходимо нажать на кнопку Сохранить в правом нижнем углу.

Настройка приоритета правил

Как было описано выше, приоритет работает по правилу, чем больше число или чем позднее оно создано, тем оно приоритетней. Изменить порядок значимости правила можно просто перетащив его с зажатой левой клавишей выше или ниже.

После сохранение порядковые номера правил изменятся, а также изменится их приоритет. На базе обеих платформ виртуализации настройка firewall идентичная.